Une dure journée de travail : comment nous scannons et protégeons votre site 24h/24

Gerhard Vana

le 6 Avril 2021

Chez Kurtosys, nous sommes fiers de la sécurité de l’information, de la protection du patrimoine numérique de nos clients et de la saisie des données les plus détaillées possibles sur le type de trafic qui touche leurs sites Web. Les équipes d’évaluation des risques de nos clients disposent ainsi d’informations essentielles pour soutenir leurs mécanismes de détection des menaces. Mes responsabilités chez Kurtosys consistent notamment à aider nos clients à avoir un accès constant à ce type d’informations grâce à notre service ISOC (Information Security Operations Centre).

Gerhard Vana – Ingénieur en sécurité de l’information

Selon un rapport du Boston Consulting Group, les entreprises dans le secteur financier sont 300 fois plus susceptibles d’être visées par une cyberattaque que celles des autres secteurs. Pourtant, la plupart des entreprises financières y sont mal préparées.

Les menaces proviennent d’acteurs externes et internes. Cet article se concentre sur les vulnérabilités externes, et mon prochain article portera sur les menaces internes.

Selon le rapport X-Force Threat Intelligence d’IBM, le type de menace le plus courant dans le secteur financier est l’attaque par accès aux serveurs. Notre secteur représente 36 % de tous ces types d’attaques, qui impliquent que des pirates accèdent aux serveurs d’une entreprise en utilisant des informations d’identification volées, en exploitant des vulnérabilités ou par d’autres moyens tels que l’ingénierie sociale.

Le principal vecteur d’attaque est le balayage et l’exploitation des vulnérabilités. Étant donné que l’Institut national américain des normes et de la technologie (NIST) a classé 18 362 vulnérabilités rien qu’en 2020, il est essentiel de les identifier et de les atténuer rapidement.

Les tests de pénétration annuels sont morts. Vive les tests de pénétration!

La plupart des entreprises comptent encore sur un test de pénétration annuel pour identifier et corriger les vulnérabilités. Mais avec 50 nouvelles vulnérabilités découvertes chaque jour, attendre un an pour identifier des problèmes potentiellement critiques est beaucoup trop long.

Chez Kurtosys, nous effectuons un test de pénétration annuel pour confirmer à nos clients que nos produits sont sécurisés. Mais nous testons également tous les sites de nos clients chaque semaine. Cela permet d’identifier rapidement les nouvelles vulnérabilités, après quoi nous donnons la priorité aux nouveaux Bugs et les remettons à nos ingénieurs pour qu’ils y remédient.

Nous corrigeons et atténuons toutes les vulnérabilités que nous trouvons dans le cadre de ce processus. Notre logiciel est mis à jour régulièrement, il est donc essentiel de détecter un problème potentiel avant qu’il n’atteigne la production. Nous disposons d’outils d’analyse automatisés qui nous permettent de rechercher les vulnérabilités de tout nouveau code avant de le déployer. De plus, nous utilisons des outils qui vérifient les bibliothèques et les plugins tiers pour détecter les problèmes connus.

Les sites web sont sujets à des mises à jour externes régulières. Pour ces sites, nous utilisons une analyse continue des vulnérabilités.

Toutes les menaces ne sont pas égales

La difficulté des tests de vulnérabilité et de pénétration réside dans la hiérarchisation des priorités. Ce qui peut sembler être un bug critique pour une personne extérieure peut ne pas l’être du tout si des mesures correctives adéquates sont mises en place.

Prenons deux bugs à titre d’exemple: l’attaque par contournement du Secure Shell (SSH) et la vulnérabilité CSRF (cross-site request forgery) des formulaires de contact de WordPress.

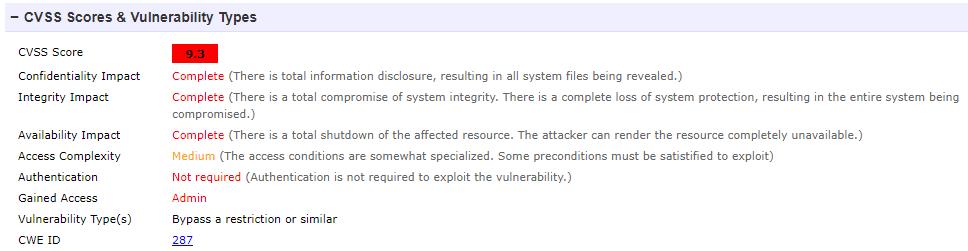

Fig. 1

Figure 1 : attaque par contournement du Secure Shell (SSH)

Cette attaque permet à des attaquants distants de contourner l’authentification via une session créée de toutes pièces et implique la saisie de mots de passe vides.

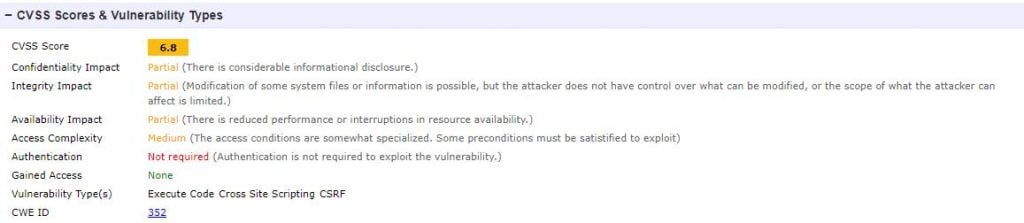

Fig. 2

Figure 2: vulnérabilité CSRF (cross-site request forgery) de WordPress sur les formulaires de prise de contact

Avant la version 5.1.1, WordPress ne filtrait pas correctement le contenu des commentaires. Cela conduisait à l’exécution de code à distance par des utilisateurs non authentifiés dans une configuration par défaut, conduisant à un accès administratif, ce qui permet des modifications arbitraires des fichiers .php.

À première vue, le premier bug(s) semble le plus critique. Il permet à un attaquant de prendre le contrôle total de votre serveur web, alors que le second aurait un impact bien moindre.

Mais si ces bug(s) existaient sur notre pile, je travaillerais d’abord sur le second parce que j’ai une connaissance approfondie de la pile. Dans cet exemple, je sais que nous bloquons l’accès SSH à nos systèmes, la probabilité d’exploitation est donc nulle. Un attaquant ne serait capable d’exploiter que le bug(s) de WordPress, et nous le corrigerions donc en premier.

C’est pourquoi il est important de combiner les résultats des tests avec la connaissance de la pile au lieu de suivre aveuglément les priorités d’un rapport de test.

Bien se concentrer

La liste OWASP top 10 est un document de sensibilisation destiné aux développeurs et aux experts en sécurité, indiquant les risques les plus critiques et les plus exploités pour les applications web. Nous protégeons contre ces dix types d’attaques, qui sont :

- – Attaques par injection

- – Authentification défaillante

- – Exposition de données sensibles

- – Entités externes XML

- – Contrôle d’accès défaillant

- – Mauvaise configuration de la sécurité

- – Scripting intersite (XSS)

- – Désérialisation non sécurisée

- – Utilisation de composants présentant des vulnérabilités connues

- – Journalisation et surveillance insuffisantes

Mais c’est une image différente de ce que nous voyons sur nos pare-feu, où se trouvent les cinq principales attaques :

- – Attaques par déni de service distribué (DDoS)

- – Attaques par injection

- – XSS

- – Contrôle d’accès défaillant

- – Mauvaise configuration de la sécurité.

Si nous suivions simplement la liste de l’OWASP, la protection contre les attaques DDoS ne semblerait pas si critique. Mais c’est l’attaque la plus courante sur notre pile. Je ne dis pas que la liste de l’OWASP est incorrecte, mais un peu de connaissance locale est très utile. Nous devons concentrer nos efforts sur des données du monde réel, et pas seulement sur des listes génériques.

Principaux conseils pour analyser et protéger votre site

- Utilisez les tests de pénétration annuels comme une assurance, et non comme un moteur principal de vos efforts de sécurité.

- Testez votre site régulièrement, ou idéalement en continu.

- Établissez des priorités en fonction du risque réel, et non du risque perçu.

- Protégez-vous contre les principaux vecteurs d’attaque en vous basant sur une combinaison de meilleures pratiques et de données observées.

Chez Kurtosys, nous gérons la sécurité de l’information dans le cadre de nos procédures de mise en service et de maintenance.

Si vous souhaitez discuter de l’un des points ci-dessus ou de vos solutions en matière de sites Web, de rapports et de données clients, contactez l’équipe dès aujourd’hui.